LPIC 1 :)

Ich hatte mich kurz vor dem LinuxTAG entschlossen dort zum vergünstigten Messepreis meine noch fehlende Prüfung für LPIC-1 abzulegen. Die Vorbereitung war recht mau, was sich auch in meiner Rateorgie zu Themen wie Keyboardlayout, Codepages und Fonts auf dem X-Server wiedergespiegelt hat. Ich war nicht sicher ob ich durchkommen würde, deshalb habe ich mich um so mehr über diese eben erhaltene E-Mail gefreut:

Linux Professional Institute

Score Report for Exam 102

Daniel Ritter

---------------------------------------------------------------------------

Candidate ID: LPI0001******

Registration ID: **********

Score Report Date: Jun 22 2010

Your Score: 620

Required Passing Score: 500

Status: Pass

Test Section Information

Percent Correct Section

80% Shells, Scripting and Data Management

40% User Interfaces and Desktops

50% Administrative Tasks

90% Essential System Services

85% Networking Fundamentals

66% Security

---------------------------------------------------------------------------

Thank you for taking LPI's certification exam.

Scores on the exam are scaled so that the range is from 200 to 800.

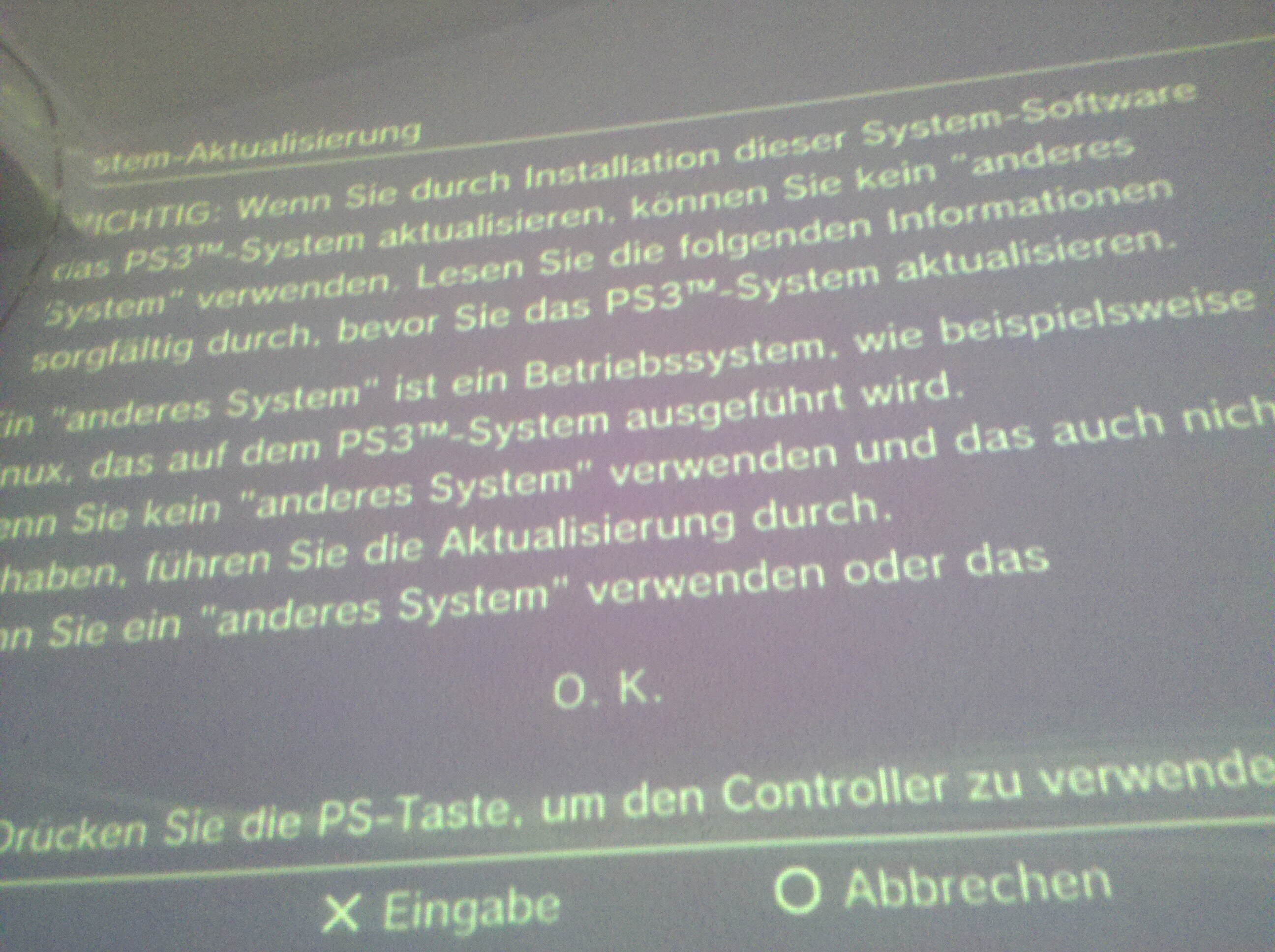

Linux auf der PS3 – Ich habe aufgegeben :(

Nach fast einem Monat Warterei auf eine Lösung habe ich die "Anti-Linux"-Firmware installiert. Ich wollte wieder online zocken. Trotzdem kotzt es mich an.

Ubuntu mit einem Klick ausschalten oder neu starten

Mich nervt die ganze Nachfragerei beim Ausschalten des Rechners. Um Ubuntu mit einem Klick ausschalten zu können, muss man einem normalen Benutzer erlauben, den Befehl "poweroff" zu benutzen:

#/etc/sudoers . . username ALL=NOPASSWD: /sbin/reboot username ALL=NOPASSWD: /sbin/poweroff

Wichtig ist, dass die Zeilen hinten an die Datei angehängt werden.

Nun kann man sich im Panel oder auf dem Desktop einen benutzerdefinierten Anwendungsstarter anlegen, der "sudo /sbin/poweroff" oder "sudo /sbin/reboot" ausführt.

Lasse Deine Kiste sprechen, wie in den alten Filmen

Das hier ist ziemlich geekig, aber vielleicht gefällt es ja gerade deshalb. Kein Film in den 60ern, 70er und 80ern in dem ein Computer vorgekommen ist, hat es unterlassen der Kiste eine Stimme zu spendieren. Diese waren meistens (außer natürlich beim Übervisonär Kubrick) ziemlich robotisch. Wäre es nicht toll wenn unsere Rechner uns den ganzen Tag im Robo-Style nerven würden? Sie können! Aber es kann sogar recht nützlich sein, wenn man die Plapperei dezent einsetzt und interessante Dinge als Sprachausgabe sprechen lässt.

Das hier ist ziemlich geekig, aber vielleicht gefällt es ja gerade deshalb. Kein Film in den 60ern, 70er und 80ern in dem ein Computer vorgekommen ist, hat es unterlassen der Kiste eine Stimme zu spendieren. Diese waren meistens (außer natürlich beim Übervisonär Kubrick) ziemlich robotisch. Wäre es nicht toll wenn unsere Rechner uns den ganzen Tag im Robo-Style nerven würden? Sie können! Aber es kann sogar recht nützlich sein, wenn man die Plapperei dezent einsetzt und interessante Dinge als Sprachausgabe sprechen lässt.

Dann mal los:

Man braucht zunächst einmal eine Software für Sprachausgabe. "espeak" ist für den Zweck ziemlich gut geeignet. 80er-Robo-Style und gut konfigurierbar.

sudo apt-get install espeak

Um die Sprachausgaben zu automatisieren habe ich mich für "swatch" entschieden. Swatch ist ein Programm, das Logs live mitliest und beim Auffinden von bestimmten Suchmustern ein externes Programm startet - in unserem Fall espeak.

sudo apt-get install swatch

Jetzt ist alles installiert um einen ersten Laber-Task anzulegen.

Die Kiste (ein Server) soll sprechen, wenn neue Mail ankommt.

Ich benutzte Spamassassin um meine Mail zu filtern. Deshalb erhalte ich solch eine Zeile in /var/log/mail.log. Und zwar jedes Mal, wenn eine neue Mail ankommt:

# /var/log/mail.log May 03 16:34:04 star spamd[13365]: spamd: clean message (-2.4/0.5) for mailbox:1001 in 1.9 seconds, 7128 bytes.

Nun ist es an der Zeit swatch beizubringen, auf was es achten soll:

# /etc/swatch/ham watchfor /clean message/ exec "espeak new_mail &"

Nun muss nur noch der Swatch-Daemon gestartet werden:

/usr/bin/swatch --daemon --config-file=/etc/swatch/ham --tail-file=/var/log/mail.log

Ganz simpel. Aber die Möglichkeiten sind endlos. Alles was geloggt wird, kann gesprochen werden. Jetzt hat man alle Tools an der Hand um eine Kiste zu einer absolut nervigen Labertasche zu machen. Viel Spass!

6 nützliche Dinge, die man mit SSH tun kann

SSH ist wahrscheinlich mein liebstes Stück Software. Es ist frei, gibt mir Freiheit, es ist einfach zu benutzen und ist trotzdem sehr mächtig. Mit SSH kann man Kommunikation verschlüsseln. Das klappt auf eine sehr universelle Weise für fast jedes Problem. In diesem kleinen Howto zeige ich 6 nützliche Dinge die man - ohne zu großen Stress - mit SSH tun kann. SSH ist mehr als "nur" eine sichere Remote-Shell!

Ding #1 - Eine sichere Remote-Shell

Das ist das Offensichtlichste was man mit SSH tun kann und die meisten Linuxuser haben es wohl schon einmal gemacht: Eine sichere Verbindung mit einem anderen Rechner herstellen und diesen darüber administrieren.

Das geht sehr einfach:

ssh user@box_B

Das verbindet Dich zu BOX B als "user". Danach kann man als "user" auf BOX B arbeiten.

Manchmal benötigt man gar keine interaktive Sitzung zu einem entfernten Rechner, sondern möchte lediglich ein einzelnes Kommando ausführen.

ssh user@box_B command

Hier wird man zu Box B als "user" verbunden, das Kommando "command" wird ausgeführt, das Ergebnis landet auf der lokalen Standardausgabe und die Verbindung wird beendet.

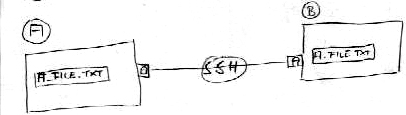

Ding #2 - Dateien zwischen Rechnern sicher kopieren

Cool, wir können eine entfernte Maschine mit SSH administrieren, aber man kann mit SSH auch Dateien von einer Maschine zu einer anderen kopieren. Es funktioniert im Grunde so wie das "cp" Kommando, es heisst aber "scp" - Secure Copy.

scp /home/me/a_file.txt user@box_B:/home/me/

Das kopiert die lokale Datei "/home/me/a_file.txt" auf Box A nach "/home/me/a_file.txt" auf Box B.

Es funktioniert auch andersherum:

scp user@box_B:/home/me/b_file.txt /home/me

Das würde die Datei "/home/me/b_file.txt" von Box B ins Home-Verzeichnis auf Box A kopieren.

Weil "scp" so ähnlich funktioniert wie "cp" sind auch Wildcards erlaubt:

scp /var/log/* user@box_B:/home/me/logsbackup

Das kopiert alle Logfiles von Box A nach "/home/me/logsbackup" auf Box B.

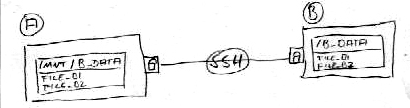

Ding #3 - Ein Verzeichnis auf einem entfernten Rechner ins lokale Dateisystem mounten

Manchmal reicht es nicht einfach nur einige Dateien von einem Rechner auf einen anderen zu kopieren. Ein entferntes Verzeichnis ins lokale Dateisystem zu mounten ist super nützlich, wenn man mit lokalen Programmen Remote-Files bearbeiten will. Ein gutes Beispiel dafür wäre zum Beispiel die Arbeit an einer Webseite auf einem entfernten Server. Man kann einfach das Web-Verzeichnis des entfernten Servers ins lokale Dateisystem mounten und danach die Dateien mit all den coolen lokal installierten HTML-Editoren und Grafikprogrammen öffnen und speichern. Ganz so als wären die Dateien auf der loaklen Platte. Hierfür benötigt man "sshfs". Das FUSE-Filesystem ist in vielen Distributionen nicht standardmässig installiert aber meistens in den Repositories enthalten. Unter Debian und Ubuntu kann man es so installieren:

apt-get install sshfs

Nach der Installation kann man beginnen es zu benutzen

mkdir /mnt/b_data sshfs user@box_B:/b_data /mnt/b_data

Das mountet das Verzeichnis "/b_data" auf Box B nach "/mnt/b_data" im lokalen Dateisystem. Nun kann man mit lokalen Programm die Remote-Dateien bearbeiten. Wenn man fertig ist, kann man den mount wieder entfernen:

fusermount -u /mnt/b_data

Falls der unmount fehlschlägt sollte man überprüfen, ob noch Dateien vom Remoterechner geöffnet sind oder ob man sich noch mit der Shell oder einem Dateimanager im gemounteten Verzeichnis befindet.

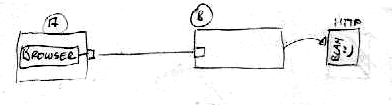

Ding #4 - Unzensiert und anonym von "kritischen Orten" aus im Web surfen

Firmenrichtlinien, faschistische Regierungen, Internet-Cafes und andere unfreundliche Regelungen, Institutionen und Orte können einen sicheren und privaten Zugriff aufs Web ziemlich schwierig gestalten. Firewalls und Proxys könnten interessante Webseiten blocken, loggen wo man herumsurft, Man-In-The-Middle-Attacken ausführen oder einfach nur ein mulmiges Gefühl generieren. SSH ist die Lösung für alle diese Probleme. Es bietet die Möglichkeit als Web-Proxy (SOCKS) zu arbeiten. Man verbindet sich einfach per SSH zur guten vertrauenswürdigen BOX B und surft durch diese Verbindung.

(Lokaler Browser <-> Lokaler SSH Proxy <-> SSH <-> Box B <-> Webseite)

Dann kann niemand mehr im unfreundlichen lokalen LAN blockieren, zensieren oder schnüffeln.

Klingt gut? Es ist sogar sehr einfach einzurichten und zu benutzen! SSH bietet die "-D" Option um einen SOCKS-Proxy auf der lokalen Maschine einzurichten:

ssh -D 1234 user@box_B

Nun hat man einen SOCKS-Proxy der auf localhost Port 1234 lauscht. Nun muss man nur noch seinem Browser so konfigurieren, dass er für Internetverbindungen diesen Proxy benutzt. Man kann überprüfen ob alles funktioniert hat, wenn man im Browser eine Webseite aufruft, die die IP-Adresse ausgibt, die für die Verbindung genutzt wurde. http://www.whatismyip.com würde funktionieren, aber es gibt auch 1000de andere Seiten. Wenn dort die IP von Box B erscheint, ist alles in Butter. Ein portalbler Browser auf einem USB-Stick wie zum Beispiel Portable Firefox würde die Sache noch angenehmer machen.

Ding #5 - Den Traffic von lokalen Programmen verschlüsseln und tunneln oder auf Dienste in LANs zugreifen, die normalerweise nicht übers Internet erreichbar sind.

OK, wir haben sicher Maschinen administriert, Dateien sicher von Maschine zu Maschine kopiert und haben sogar in China unzensiert im Web gesurft. Aber SSH kann mehr! Man kann damit den Datenaustausch aller lokalen Programme die TCP benutzen durch einen Tunnel zu einem vertrauenswürdigen Rechner schicken. Wie schon mit dem SOCKS-Proxy kann man Daten-Verkehr zunächst durch diesen Tunnel schicken, zum Beispiel den vom lokalen E-Mail Client, damit er nicht durchs lokale LAN fliessen muss. Wir möchten unsere E-Mail in einer "kritischen" Umgebung abrufen. Skript Kiddies, blöde Admins und Terror-China-Hacker könnten die Mail mitlesen oder sogar das E-Mail-Passwort mitsniffen. SSH hilft. Die Syntax für Tunnel mit SSH ist etwas krampfig und zunächst ein ziemlicher Brain-Twister aber eigentlich ziemlich logisch und mit ein bisschen Übung nicht schwierig:

ssh -L local_port:target_host:target_port user@box_B

zum Beispiel:

ssh -L 10000:pop3.mailprovider.com:110 user@box_B

Was ist hier geschehen? SSH wurde angewiesen einen Tunnnel mit einem lokalen (-L) Endpunkt auf Port 10000 anzulegen. Alles was in diesen lokalen Endpunkt an Daten hineingeworfen wird, fliesst zunächst verschlüsselt zu Box B und danach zu "pop3.mailprovider.com" auf port 110 (Port 110 ist POP3). Die Daten fliessen also vom lokalen E-Mail Client verschlüsselt zu Box B und von dort aus an den E-Mail-Provider. Der E-mail Account im lokalen Client benötigt somit also für den POP-Server folgende Einstellungen: Server: localhost / Port: 10000. Aber es muss nicht unbedingt E-Mail sein. Jede Applikation, die das TCP-Protokoll benutzt kann so getunnelt werden. Zum Beispiel IRC, FTP, HTTP, IMAP, etc.

Falls sich der Server auf den zugegriffen werden soll nicht irgendwo im Internet sondern auf Box B selbst befindet, kann der Zielrechner natürlich auch BOX B sein:

ssh -L 10000:127.0.0.1:110 user@box_B

Ziel in diesem Beispiel ist "127.0.0.1", weil es das Ziel aus der Sicht von Box B ist. Denn "127.0.0.1" gesehen von Box B ist Box B selbst.

Tunneln kann nützlich sein um Internetdienste abzusichern, aber auch um auf Dienste in BOX B's privatem Netzwerk zuzugreifen. Falls man einen von außen zugänglichen SSH-Account in einem LAN besitzt, kann man so auf alle TCP-Dienste in diesm LAN zugreifen, ganz so als sei man ein "echter" Client in diesem LAN.

Angenommen BOX B steht in einem Intrantet, das einen interessanten Webserver beherbergt, der aber nicht aus dem Ineternet zugänglich ist. Dieser Server läuft im LAN auf Kiste 192.168.0.77. Mit SSH tunnelt man nun einfach einen lokalen Port auf Port 80 des Webservers im LAN:

ssh -L 10000:192.168.0.77:80 user@box_B

Wenn man nun "http://127.0.0.1:10000" im lokalen Webbrowser aufruft landet man auf der Homepage des Webservers im entfernten Intranet.

Ding #6 - Ein Tunnel - andersherum

Wenn #5 klar ist, sollten umgekehrte Tunnel kein Problem mehr sein. Hier wird ein entfernter Endpunkt für den Tunnel erstellt. Alles was dort hineinfliesst wird verschlüsselt weitergeleitet an BOX A (den lokale Rechner) und danach an den Zielrechner weitergeleitet.

ssh -R remote_port:target_host:target_port user@box_B

zum Beispiel:

ssh -R 10000:pop3.mailprovider.com:110 user@box_B

Im E-Mail-Client würde man als POP-Server "Box B" und Port "10000" eintragen.

BOX B tunnelt dann den Traffic zunächst sicher auf BOX A um. Box A leitet danach weiter an "pop3.mailprovider.com" port "110"

Nützliche Kommandozeilenoptionen für SSH

-c "Compress"

Die "-c" Option komprimiert die übertragenen Daten mit gzip bevor sie durchs Inetrnet fliessen. Das erhöht die Geschwindigkeit beim Übertragen von unkomprimierten Daten (so wie reinem Text) stark. Sie ist nützlich beim Übertragen

langer Textdateien oder beim Websurfen wenn man SSH als Proxy nutzt.

ssh -c -D 1234 user@box_B

-g "Grant Access"

Die "-g" option eraubt anderen Rechnern als localhost auf die lokal angelegten Tunnelendpunkte zuzugreifen. So können also zum Beispiel auch andere Rechner im LAN die lokal angelegten Tunnel nutzen.

ssh -L -g 10000:127.0.0.1:110 user@box_B

-p "Port"

Die "-p" Option benötigt man, wenn der entfernte SSH-Server nicht auf dem Standardport 22 lauscht.

ssh -p 22000 user@box_b

-v "Verbose"

Mit dieser Option kann man sehr viele technische Verbindungsinformationen sehen, falls man tiefer in SSH eintauchen möchte.

Mehr Lesestoff:

Ich habe versucht diesen Artikel so einfach wie möglich zu schreiben, da er mir selbst in erster Linie als Referenz dienen soll. Es gibt aber noch sehr viel mehr was man mit SSH tun kann:

Meine Ubuntu 10.04 Lucid Lynx Problemchen (und wie ich sie gelöst habe)

Der Luchs ist da! Deshalb ist es wie schon bei Karmic an der Zeit alle Änderungen zu dokumentieren, die ich vornehmen musste, damit alles nach meinen Vorstellungen läuft. Diese Liste wird über die Lebenszeit des Luchses sicherlich noch etwas wachsen. Einige Probleme sind sehr speziell, andere könnten auch andere Benutzer interessieren. Im Großen und Ganzen bin ich schwer begeistert von 10.04: Alles wirkt etwas smoother, schneller und aufgeräumter. Karmic hat mir zwar gute Dienste geleistet, aber den Luchs habe ich bereits jetzt ins Herz geschlossen. Euch allen ein schönes halbes Jahr (oder sogar 3?) mit Ubuntu 10.04 Lucid Lynx!

Problemchen #1: Fensterbuttons nach rechts verschieben

Zum Glück nur einmal Copy/Paste....

gconftool-2 --set /apps/metacity/general/button_layout --type string "menu:minimize,maximize,close"

Problemchen #2: Miese Flash Performance

Seit Karmic wurden die Standardeinstellungen für den Radeon-Treiber geändert. Meine Mobility Radeon 9600 auf einem Asus M6N kommt im Zusammenspiel mit Flash damit nicht klar. Webseiten mit Flash pushen die CPU auf 100%. Mit dieser xorg.conf klappt es:

Section "Device" Identifier "Configured Video Device" Option "AccelMethod" "XAA" EndSection

Problemchen #3: Fensterskalierung bei Pokerstars

In Pokerstars unter Wine skalieren die Tische nicht mit, wenn man das Tischfenster resized. Mit einem speziellen Eintrag in der user.ini im Pokerstarsverzeichnis lässt sich das beheben. Nach einem Neustart von Pokerstars lässt sich das Fenster mit F5 auf die richtige Größe bringen.

# user.ini [Options] f5redrawtable=1

Problemchen #4: Links in Pokerstars

In Pokerstars unter Wine öffnen angeklickte Links den Browser nicht.

"wine regedit" starten Key HKEY_CLASSES_ROOT\http\shell\open\command suchen In diesem Key "%1" nach "-nohome" anhängen

Problemchen #5: ffmpeg mit unfreien Codecs installieren

ffmpeg ist super zum konvertieren von Videos. Um auch unfreie Codecs nutzen zu können (z.B. h264, AAC) muss man ffmpeg selbst kompilieren. Das original Howto ist hier.

Problemchen #6: Logitech Quickcam Chat funktioniert unter Skype nicht

Die Kamera benötigt eine spezielle Library. So klappt es:

# Skype starten LD_PRELOAD=/usr/lib/libv4l/v4l1compat.so skype

Problemchen #7: Es werden nicht alle Auflösungen und Wiederholraten meines externen Monitors erkannt

Eine Anpassung der xorg.conf mit den richtigen Werten funktioniert:

# /etc/X11/xorg.conf

Section "Monitor"

Identifier "NOVITAS"

Option "VGA"

HorizSync 30-80

VertRefresh 50-75

ModeLine "1024x768@75" 94.43 1024 1056 1528 1560 768 782 792 807

EndSection

Section "Screen"

Identifier "Default Screen"

Device "Configured Video Device"

Monitor "NOVITAS"

DefaultDepth 24

SubSection "Display"

Depth 24

Modes "1027x768@75" "1024x768" "800x600"

EndSubSection

EndSection

Problemchen #8: Der "Dokumentbetrachter" kann nicht drucken.

Geht doch. Hatte nur Probleme mit einem ganz bestimmten Dokument. Alle anderen funktionieren.

Problemchen #9: Der Ziffernblock meiner Tastatur geht nicht mehr

Wow was ist das denn? Jetzt wirds langsam nervig 🙂

"Mauszeiger per Tastatur steuern" war aktiv. Ist das eine neue Standardeinstellung?

(unter System > Einstellungen > Tastatur > Maustasten). Nach dem Deaktivieren dieses Features ging es wieder.

Problemchen #10: Lautstärkeregler im Panel ohne E-Mail Icon (Benachrichtigungsanzeige)

Seit Lucid sind der Lautstärkeregler und die Steuerung für Evolution und Messenger gebündelt als "Benachrichtigungsanzeige". Ich benutze Evolution nicht und das E-mail-Icon nimmt Platz weg.

Unter System -> Einstellungen -> Startprogramme "gnome-volume-control-applet" eintragen um nur die Lautstärkensteuerung ohne das Brief-Icon zu bekommen.

Problemchen #11: Aktuellste Adobe-Flash Version installieren

#!/bin/bash # # http://labs.adobe.com/downloads/flashplayer10.html # sudo su cd /tmp wget http://download.macromedia.com/pub/labs/flashplayer10/flashplayer10_1_rc2_linux_041910.tar.gz tar xvf /tmp/flashplayer10_1_rc2_linux_041910.tar.gz mv /usr/lib/flashplugin-installer/libflashplayer.so /usr/lib/flashplugin-installer/libflashplayer.so.orig mv /tmp/libflashplayer.so /usr/lib/flashplugin-installer/ rm /tmp/flashplayer10_1_rc2_linux_041910.tar.gz

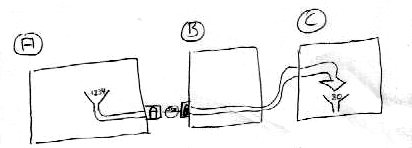

Crosslink-Kabel Ersatz: Delock Crossover-Adapter RJ-45 (M) – RJ-45 (W)

Crosslink-Kabel benötige ich äußerst selten. Man kann mit ihnen 2 Rechner direkt von Netzwerkkarte zu Netzwerkkarte (ohne einen Switch oder Router) verbinden. Immer wenn ich aber mal eins gebraucht habe, war es ziemlich dringend. Natürlich war dann auch gerade keins zur Hand und es ist in einer üblen Bastelei ausgeartet, wie rechts im Bild zu sehen. Im Crosslinkkabel sind lediglich die Adern gekreuzt. Auf einer Seite des Kabels ist ein normaler Patchkabel-Stecker, auf der anderen dasselbe noch einmal spiegelverkehrt. Um diesem Problem aus dem Weg zu gehen und da ich solch ein Kabel vor kurzer Zeit einmal gebraucht hätte, habe ich mir diesen kleinen schicken Adapter bestellt, der in Sekunden aus einem normalen Patchkabel ein Crosslinkkabel macht.

Crosslink-Kabel benötige ich äußerst selten. Man kann mit ihnen 2 Rechner direkt von Netzwerkkarte zu Netzwerkkarte (ohne einen Switch oder Router) verbinden. Immer wenn ich aber mal eins gebraucht habe, war es ziemlich dringend. Natürlich war dann auch gerade keins zur Hand und es ist in einer üblen Bastelei ausgeartet, wie rechts im Bild zu sehen. Im Crosslinkkabel sind lediglich die Adern gekreuzt. Auf einer Seite des Kabels ist ein normaler Patchkabel-Stecker, auf der anderen dasselbe noch einmal spiegelverkehrt. Um diesem Problem aus dem Weg zu gehen und da ich solch ein Kabel vor kurzer Zeit einmal gebraucht hätte, habe ich mir diesen kleinen schicken Adapter bestellt, der in Sekunden aus einem normalen Patchkabel ein Crosslinkkabel macht.

no images were found

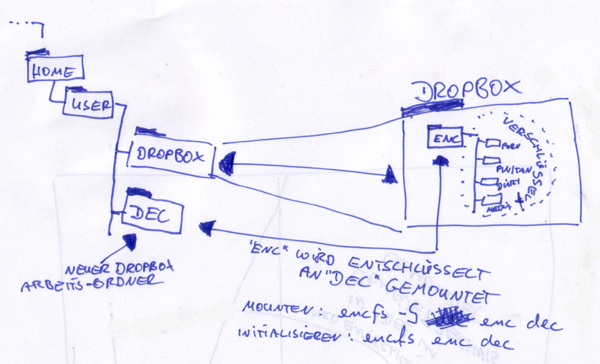

Daten in Dropbox transparent verschlüsseln mit encfs

Dropbox ist schon ein tolles Tool. Nach der Installation hat man einen Ordner im lokalen Dateisystem, der automatisch alle enthaltenen Dateien online sichert und synchronisiert. Wenn man mehrere Rechner hat, erscheinen die Dateien auf allen Rechnern. Das ist sehr praktisch, zum Beispiel um wichtige Dokumente auf jedem Rechner verfügbar zu haben, oder um Konfigurationsdateien, wie zum Beispiel das E-Mail-Adressbuch zwischen Rechnern zu synchronisieren. Allerdings sollte man sich darüber bewußt sein, dass alle Daten im Dropbox-Ordner natürlich auch auf einer Festplatte irgendwo in der "Cloud" liegen (müssen). Dropbox gibt zwar an, dass sie die Daten der Nutzer selbst nicht einsehen können, da sie mit dem Passwort des Nutzers verschlüsselt werden. Trotzdem hatte ich immer ein ungutes Gefühl dabei "wichtige" Dateien zu "dropboxen". Mit Hilfe von encfs kann man sich allerdings innerhalb der Dropbox einen verschlüsselten Bereich anlegen, der vollkommen transparent verschlüsselt und entschlüsselt wird. Ein gutes Gefühl, oder?

Na dann mal los. Zunächst braucht man 2 neue Verzeichnisse. Zum einen ein Verzeichnis in der Dropbox, das später verschlüsselt wird und zum anderen ein Verzeichnis in das man das verschlüsselte Verzeichnis später entschlüsselt mounten kann:

mkdir /home/user/Dropbox/enc mkdir /home/user/dec

Danach bereitet man das verschlüsselte Verzeichnis für die Benutzung vor und mountet es direkt:

sudo apt-get install encfs encfs /home/user/Dropbox/enc /home/user/dec

Ab sofort werden alle Dateien, die in /home/user/dec abgelegt werden, verschlüsselt in die Dropbox gepackt.

Dateien in den Verzeichnissen sehen danach so aus:

# /home/user/dec

ww-ww-20:39:28 ~/dec-> ls -la

insgesamt 2320

drwxrwxr-x 13 ww ww 4096 2010-12-18 20:39 .

drwxr-xr-x 70 ww ww 4096 2010-12-18 03:39 ..

-rw-rw-r-- 1 ww ww 13 2010-12-18 20:39 meine_geheime_datei

ww-ww-20:40:33 ~/dec -> cat ./meine_geheime_datei

SUPER GEHEIM

#/home/user/Dropbox/enc

ww-ww-20:39:28 ~/Dropbox/enc-> ls -la

-rw-rw-r-- 1 ww ww 29 2010-12-18 20:39 zKcZI9p9vmR60OMvDJPKeZPnGyRByRWVRUKyAOr4sRTVu-

ww-ww-20:42:32 ~/Dropbox/enc -> cat ./zKcZI9p9vmR60OMvDJPKeZPnGyRByRWVRUKyAOr4sRTVu-

��Z�

��>o��q0�����"�q

�

Den Mountvorgang kann man beim Login mit einem kleinen Einzeiler automatisieren:

#!/bin/bash echo "MeinPasswort" | encfs -S /home/user/Dropbox/emc /home/user/dec

Eine gratis Dropbox mit 2.25 GB Speicher bekommst Du hier.

USB Netzwerkkarte (auch) für Linux: DeLOCK 61147 USB 2.0 > Ethernet Adapter

Achtung! Aktuell unter Lucid läuft der Adapter NICHT mehr.

Um es gleich vorweg zu nehmen - der Adapter läuft mit einem aktuellen Linux ohne Treiberinstallation sofort "out of the Box" (getestet unter Debian Lenny und Ubuntu Karmic). Drinnen steckt ein indischer MOSCHIP 7830. Mit dem praktischen Teil kann man allen Kisten mit USB-Anschluss eine weitere Netzwerkkarte spendieren. Zum Beispiel um ein Notebook als Bridge oder Router zu benutzen, oder um Kisten ohne Netzwerkkarte online zu bekommen.

Nach dem Einstecken:

# /var/log/messages Apr 23 18:23:08 ww kernel: [13489.976038] usb 1-3: new high speed USB device using ehci_hcd and address 7 Apr 23 18:23:08 ww kernel: [13490.112911] usb 1-3: configuration #1 chosen from 1 choice Apr 23 18:23:08 ww kernel: [13490.184613] usb 1-3: applying rev.C fixup Apr 23 18:23:08 ww kernel: [13490.192111] usb 1-3: applying rev.C fixup Apr 23 18:23:08 ww kernel: [13490.201739] eth2: register 'MOSCHIP usb-ethernet driver' at usb-0000:00:1d.7-3, MOSCHIP 7830/7730 usb-NET adapter, 00:13:3b:04:00:5a Apr 23 18:23:09 ww NetworkManager: SCPlugin-Ifupdown: devices added (path: /sys/devices/pci0000:00/0000:00:1d.7/usb1/1-3/1-3:1.0/net/eth5, iface: eth5) Apr 23 18:23:09 ww kernel: [13490.251588] udev: renamed network interface eth2 to eth5 Apr 23 18:23:09 ww NetworkManager: SCPlugin-Ifupdown: device added (path: /sys/devices/pci0000:00/0000:00:1d.7/usb1/1-3/1-3:1.0/net/eth5, iface: eth5): no ifupdown configuration found.

eth5 existiert danach und kann direkt konfiguriert werden.

Mit dabei ist noch eine Treiber-CD mit Treibern für Windows und Linux, man kann sich zur Not also auch das Kernelmodul selbst kompilieren. Der Hersteller bietet eine Seite mit aktuellen Treibern für alle gängigen Betriebssysteme. Und auch vom Chiphersteller selbst gibt es eine Treiber-Downloadseite.

Ein cooles Teil. Es wird sich noch im täglichen Gebrauch beweisen müssen, aber der erste Eindruck war sehr gut.

no images were found

Auf Trojanerjagd mit einer sniffenden Netzbrücke

Vor einigen Tagen erhielt ich einen Anruf mit der Bitte um Hilfe. Aus einem Firmen-LAN mit ca. 10 Clients konnte keine E-Mail mehr versandt werden. Alle Mails blieben in der Warteschlange des lokalen SMTP stecken, der sie an einen Remote-SMTP beim Provider weiterreichen sollte. Eine manuelle Telnet-Session zum SMTP des Providers brachte schnelle Klarheit: "Your IP is blacklisted in Spamcop.net's Spam-Database". Ups. Ich dachte zunächst nichts Böses und ging davon aus, dass das Problem dadurch entstanden ist, dass durch Pech beim täglichen IP-Wechsel eine Ex-Adresse eines Spammers zugewiesen worden war. Nach einem mauellen Reset des Routers, der dadurch eine neue IP bekam, war das Problem auch gelöst (dachte ich zumindest). Die Mails gingen raus.

Vor einigen Tagen erhielt ich einen Anruf mit der Bitte um Hilfe. Aus einem Firmen-LAN mit ca. 10 Clients konnte keine E-Mail mehr versandt werden. Alle Mails blieben in der Warteschlange des lokalen SMTP stecken, der sie an einen Remote-SMTP beim Provider weiterreichen sollte. Eine manuelle Telnet-Session zum SMTP des Providers brachte schnelle Klarheit: "Your IP is blacklisted in Spamcop.net's Spam-Database". Ups. Ich dachte zunächst nichts Böses und ging davon aus, dass das Problem dadurch entstanden ist, dass durch Pech beim täglichen IP-Wechsel eine Ex-Adresse eines Spammers zugewiesen worden war. Nach einem mauellen Reset des Routers, der dadurch eine neue IP bekam, war das Problem auch gelöst (dachte ich zumindest). Die Mails gingen raus.

Einen Tag später: "Wir können keine Mails mehr verschicken!" Oh nein, eine Workstation hat einen Trojaner. Der Spammer ist im LAN. Avira Workstation Pro läuft auf allen XP-Clients im LAN und hat in der Regel auch zuverlässig funktioniert. Hier ist aber wohl etwas schief gelaufen.

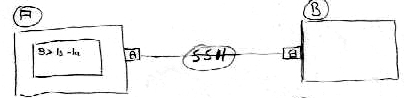

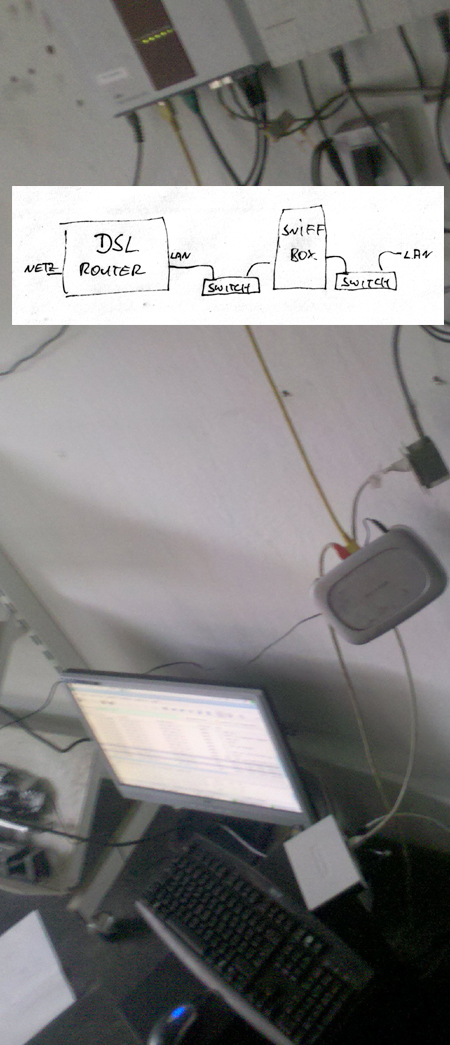

Um herauszufinden wer der Übeltäter ist, habe ich den SMTP-Traffic zwischen DSL-Router und LAN gesnifft. Da alle Clients an Switchen hängen, war passives Mithören am selben Switch mit einem Client nicht möglich (Das geht nur mit HUB's). Deshalb habe ich mit einer Debian-Kiste, 2 Netzwerkkarten und 2 Switches ziemlich umständlich einen Wiretap gebaut. Dabei war mir dieser Artikel von heise netze sehr nützlich.

Im Endeffekt muss nur die Verkablung des Sniff-Rechners stimmen, danach muss eine

Netzwerkbrücke erstellt werden:

Die beiden Netzwerkkarten im Rechner wurden gebridged, damit der ganze LAN-INTERNET Traffic auch durch den Pinguin fliessen konnte. Ein Sniff mit Wireshark auf TCP/25 brachte dann sehr schnell die Lösung. In Sekundenschnelle füllte sich das Livelog mit SMTP-Verbindungen eines LAN-CLients zu externen SMTPs.

Den Übeltäter habe ich mit dem Avira Rescue System gebootet. Die Live-CD hat einen Trojaner (TR/Trojan.GEN) festgestellt, konnte ihn aber nicht löschen. Ich habe die infizierte Datei (Zufallsname in system32/drivers) danach mit einer Ubuntu-Live-CD entfernt. Die Spamflut hatte aufgehört. Ich muss es noch einige Zeit beobachten, aber ich glaube der Client ist wieder Herr seiner Sinne.

Ich werde mir mal so einen USB LAN NIC besorgen. Dann geht das ganze auch mit dem Notebook. Das wäre viel angenehmer beim nächsten Mal.

Die heise Schnüffel-Bridge:

apt-get install brctl ifconfig eth0 -arp promisc 0.0.0.0 up ifconfig eth1 -arp promisc 0.0.0.0 up brctl addbr br0 brctl addif br0 eth0 brctl addif br0 eth1 ifconfig br0 -arp promisc 0.0.0.0 up